En la actualidad existen nuevos y diferentes adversarios cibernéticos que pueden utilizar diferentes vectores de ataques contra un sistema informático, para lograr obtener un beneficio propio y como consecuencia dañar al negocio a nivel de pérdida de dinero, imagen, prestigio y confianza con clientes y/o proveedores, hasta el limite de tener que cerrar sus puertas.

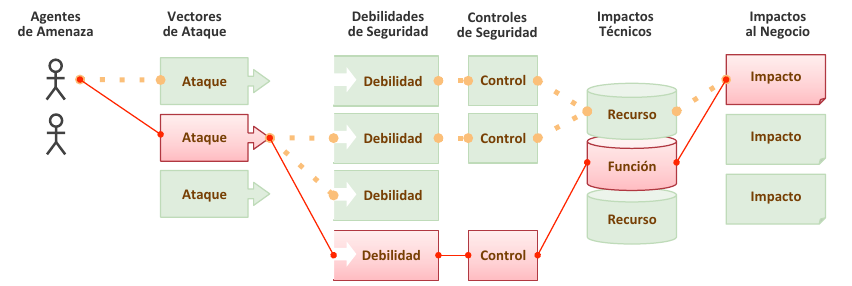

Esto se debe que existen diferentes riesgos dentro de los posibles vectores de ataque hacia un sistema, aprovechando de una debilidad de seguridad y tomando control de la deficiencia de los controles de seguridad. La manipulación de estos problemas de seguridad utilizados para beneficio propio del intruso, logran desde impactos técnicos y posiblemente de la continuidad de la empresa.

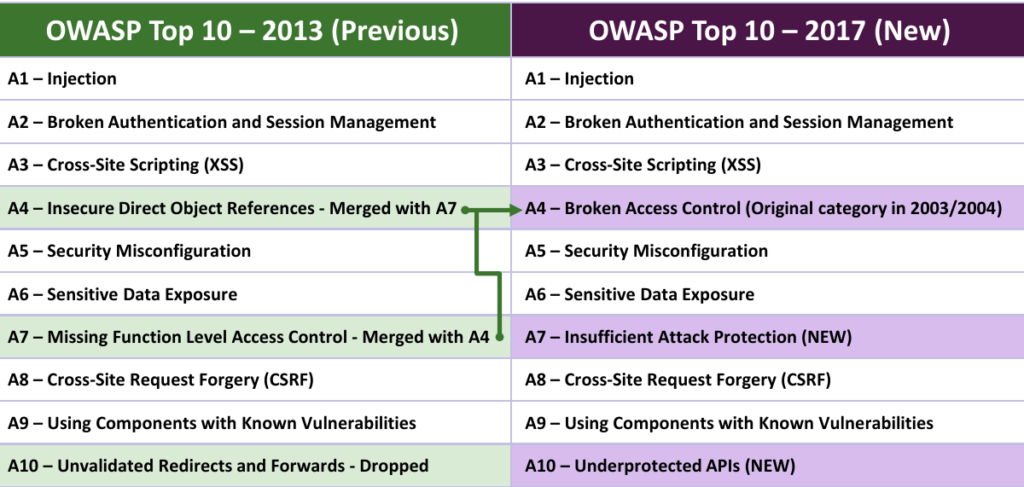

El proyecto OWASP Top 10 se enfoca en la identificación de los riesgos más serios para una amplia gama de organizaciones. Para cada uno de estos riesgos, proporciona información genérica sobre la probabilidad y el impacto técnico a través del siguiente esquema de calificaciones, que está basado en Metodología de Evaluación de Riesgos OWASP.

OWASP Top Ten 2017 Candidate

¿Como evaluar el riesgo de un sistema?

Para evaluar el nivel de riesgo de un sistema informático se recomienda realizar Auditorías de Hacking ético, que comprende un conjunto de metodologías y técnicas para realizar un diagnóstico integral de las debilidades de los sistemas informáticos de la organización. Consiste en un modelo que reproduce intentos de acceso a cualquier entorno informático de un intruso potencial desde los diferentes puntos de entrada que existan, tanto internos como remotos. Detectando las debilidades de la organización antes de que se produzcan los ingresos indebidos de intrusos.

- Hacking Ético Externo: Permite evaluar el estado de la seguridad de una organización desde Internet como si lo hiciera un intruso real.

- Hacking Ético Interno: Permite evaluar el estado de la seguridad dentro de la organización.

Referencias

- http://owasp.org/

- https://www.owasp.org/index.php/Top_10_2017-Top_10

- https://www.talsoft.com.ar/site/servicios/seguridad-informatica/testeo-de-seguridad-informatica/

[tw_button icon=”” link=”http://www.talsoft.com.ar/site/obtener-una-cotizacion/” size=”medium” rounded=”false” style=”border” hover=”hover2″ color=” ” target=”_self”]Contáctanos para empezar a proteger Tu empresa[/tw_button]

Si quieres mantenerte informado sobre temas de seguridad informática, subscríbete a nuestro Newsletter

GRATIS – Plan de cyberseguridad para su empresa:

GRATIS – Plan de cyberseguridad para su empresa:  Obtenga nuestro portfolio de servicios:

Obtenga nuestro portfolio de servicios:  Realiza su consulta cómo proteger su Negocio:

Realiza su consulta cómo proteger su Negocio:  Informe a sus colegas del area de tecnología

Informe a sus colegas del area de tecnología Comparte esta información con colegas y superiores

Comparte esta información con colegas y superiores Guarda este post para consultas

Guarda este post para consultas Descargue las Tendencias de cyberseguridad:

Descargue las Tendencias de cyberseguridad:  Suscribirse a nuestro canal de YouTube:

Suscribirse a nuestro canal de YouTube:  Descargue nuestras infografías:

Descargue nuestras infografías:  Conozca la opinión de nuestros clientes:

Conozca la opinión de nuestros clientes:  Acceda a Cursos Online de entrenamiento en seguridad informática:

Acceda a Cursos Online de entrenamiento en seguridad informática: