Con el auge de IoT (Internet de las cosas) también aparecen nuevas amenazas para utilizar estos dispositivos para realizar diversos ataques en conjunto contra un objetivo, hasta el robo de información de los usuarios para una posterior venta en el mercado negro o para utilizarse para ejecutar otros ataques.

En 10 años habrá mas de 30,000 electrodomésticos, sensores, relojes, webcams o routers conectados, posibilitando más ciberataques, por lo que como expertos recomendamos realizar un análisis de riesgos para reducir un 75 % las intrusiones.

La infraestructura de dispositivos de Internet de Cosas podría dividirse en:

- IoT Gateway

- Dispositivos y software

- Aplicación Móvil

- La Comunicaciones

- Panel de control web o cloud

Este servicio permite realizar una auditoría de seguridad del dispositivo IoT y su interacción con su infraestructura, con el objetivo de analizar las vulnerabilidades que generen un riesgo en el negocio del cliente/usuario.

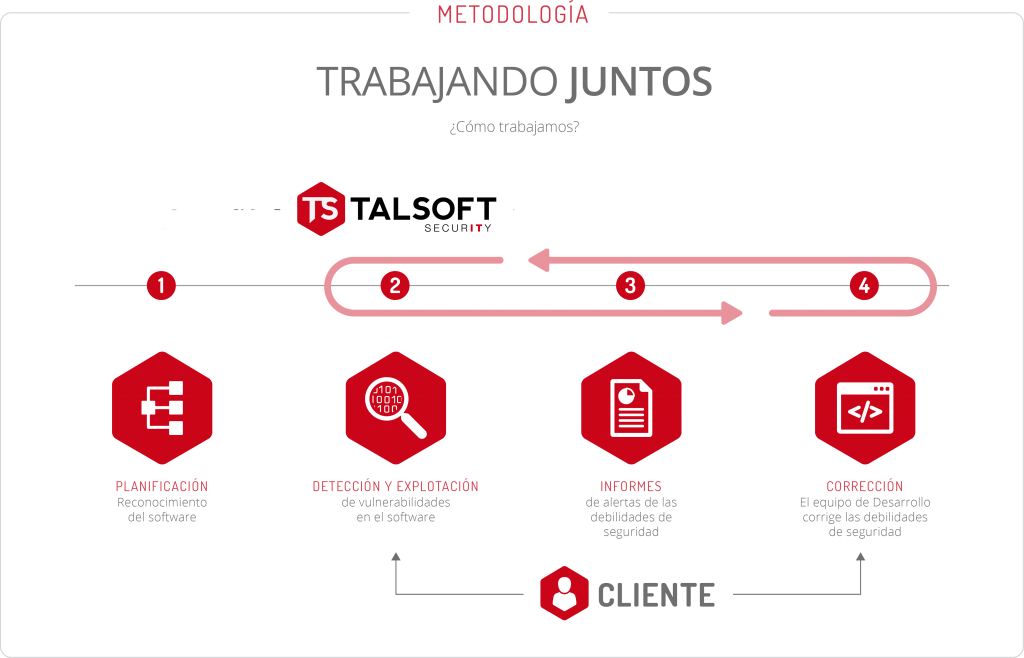

Le garantizamos que con nuestros servicios, podrá controlar y conocer el estado de la seguridad informática de tu empresa y concentrarte en el crecimiento y prosperidad de tu negocio. Nuestros profesionales trabajan en forma artesanal, de la misma forma que lo hace un intruso pero en forma autorizada. Tendrá a su disposición expertos en seguridad informática que lo ayudaran en dar respuestas a los incidentes y toma de decisiones en forma personalizada.

Es el momento de empezar a proteger su negocio. Obtenga sin costo su cotización personalizada con nuestros expertos, ahora mismo…

[tw_divider type=”space” height=”20″]

[tw_button icon=”” link=”http://www.talsoft.com.ar/site/obtener-una-cotizacion/” size=”medium” rounded=”true” style=”flat” hover=”default” color=”#f01d1d” target=”_blank”]Obtener una cotización[/tw_button]

[tw_divider type=”space” height=”20″]

[tw_button icon=”” link=”http://www.talsoft.com.ar/site/obtener-una-cotizacion/” size=”medium” rounded=”true” style=”flat” hover=”default” color=”#f01d1d” target=”_blank”]Obtener una cotización[/tw_button]